Мир программ и программирования включает в себя различные инструменты и методы, которые позволяют идентифицировать и различать уникальные личности пользователей. Хотя разработчики исключают прямое использование стандартных терминов, таких как "идентификация" и "система", узнавание пользователя в современной программе или приложении все же является неотъемлемой частью процесса.

Когда мы говорим о методах установления личности пользователей, нам интересно не только определить, кто они такие, но и получить доступ к информации, связанной с их аккаунтами или личными данными. Это устремление поможет системе обрабатывать запросы, предоставлять персонализированный контент и обеспечивать безопасность пользователей. Следовательно, основная цель узнавания личности - это обеспечить удобство и безопасность как для пользователей, так и для системы, с которой они взаимодействуют.

Процесс узнавания личности включает в себя множество принципов, которые помогают разработчикам и системам работать более эффективно. Одним из ключевых принципов является достоверность предоставленных данных пользователем, обеспечивая надежность информации и ее соответствие действительности. Кроме того, системы также должны обеспечивать конфиденциальность данных, чтобы защитить личную информацию пользователей от несанкционированных доступов или злоупотреблений.

Определение и роль идентификации в информационной системе

В ходе идентификации субъекту присваивается уникальный идентификатор, который обеспечивает его различение среди других пользователей системы. Этот идентификатор позволяет системе отслеживать действия пользователя и предоставлять доступ к определенным данным или функциональности на основе прав доступа, определенных системным администратором.

Идентификация является основным механизмом для обеспечения целостности системы, а также контроля за ее использованием. Важными принципами являются уникальность и сложность идентификаторов, что предотвращает возможность несанкционированного доступа к системе. Также идентификация позволяет осуществлять учет и запись действий пользователей, что облегчает процесс аудита и детектирование возможных нарушений безопасности системы.

Использование эффективных и надежных методов идентификации является важнейшей составляющей информационной безопасности, которая гарантирует надежность и конфиденциальность взаимодействия между пользователями и системой.

| Определение | Роль |

| Идентификация - процесс установления личности субъекта в информационной системе | Защита от несанкционированного доступа и обеспечение безопасности системы |

| Уникальный идентификатор | Различение пользователей и предоставление доступа на основе прав |

| Целостность системы | Контроль и учет действий пользователей |

| Эффективные методы идентификации | Гарантия надежного и конфиденциального взаимодействия |

Виды идентификации пользователей в IT-системах

Существует несколько различных способов идентификации пользователей в IT-системах, каждый из которых имеет свои особенности и применяется в зависимости от конкретной ситуации. Один из наиболее распространенных видов идентификации - это аутентификация по логину и паролю. Пользователи вводят свои уникальные идентификационные данные, чтобы получить доступ к системе. Важно подобрать надежную комбинацию логина и пароля, чтобы сделать процесс аутентификации максимально защищенным.

Еще одним популярным методом идентификации пользователей является использование биометрических данных. На основе уникальных характеристик каждого пользователя, таких как отпечатки пальцев, голосовые особенности или сетчатка глаза, создается биометрический профиль, который затем используется для идентификации конкретного пользователя. Такой подход обеспечивает более высокий уровень безопасности, так как биометрические данные труднее подделать или украсть.

Кроме того, существуют методы идентификации на основе смарт-карт или токенов. Пользователи получают физическое устройство (карту или USB-ключ), содержащее уникальные данные, которые требуются для доступа к системе. Это также обеспечивает хороший уровень безопасности, так как для получения доступа необходимо иметь физическое устройство в своем распоряжении.

Все эти методы идентификации пользователя в IT-системах имеют свои преимущества и недостатки. Выбор конкретной методики зависит от требований и контекста системы. Важно выбрать подходящий метод, который обеспечит необходимый уровень безопасности и удобство использования для всех пользователей системы.

Аутентификация с помощью логина и пароля

подтвердить личность пользователя и предоставить ему доступ к своей учетной записи.

Логин - это уникальное обозначение, которое выбирает сам пользователь для идентификации себя в системе. Он может быть представлен в виде имени пользователя, электронной почты или другого уникального идентификатора.

Пароль - это конфиденциальная комбинация символов, которую выбирает пользователь и использует для подтверждения своей личности. Пароль должен быть хранен в зашифрованном виде, чтобы защитить его от несанкционированного доступа.

При аутентификации с помощью логина и пароля система проверяет введенные пользователем данные с сохраненными значениями в базе данных. Если предоставленные данные совпадают с сохраненными значениями, то пользователь считается аутентифицированным и получает доступ к своей учетной записи.

Биометрическая идентификация: распознавание по уникальным физическим параметрам

Все мы отличаемся друг от друга не только внешними признаками, но и уникальными физическими параметрами. Биометрическая идентификация основана на использовании этих особенностей для распознавания и установления личности человека. В данном разделе будут рассмотрены различные методы биометрической идентификации, их принципы работы и примеры применения в различных областях.

Биометрическая идентификация является одним из самых надежных и безопасных способов установления личности. Она основывается на анализе уникальных биологических или поведенческих характеристик человека, которые невозможно подделать или украсть. Каждый человек обладает уникальными отпечатками пальцев, радужной оболочкой глаза, лицометрическими признаками или голосом, и именно эти параметры используются для распознавания личности.

Одним из наиболее распространенных методов биометрической идентификации является сканирование отпечатков пальцев. Каждый человек имеет уникальные рисунки и линии на кончиках пальцев, которые сканируются и сравниваются с ранее сохраненными данными. Этот метод широко применяется в организациях для контроля доступа или авторизации платежей.

Еще одним методом биометрической идентификации является распознавание по радужной оболочке глаза. Каждое человеческое око имеет уникальные физические свойства, которые можно использовать для установления личности. С помощью специального устройства можно считать особенности структуры радужки и сохранить их в базе данных для последующего сравнения.

Еще одним примером биометрической идентификации является распознавание по голосу. Каждый человек имеет уникальные особенности голоса, которые обусловлены не только анатомическими особенностями, но и индивидуальными особенностями произношения звуков. Голос можно записать и в дальнейшем сравнивать с сохраненными данными для установления личности.

Методы биометрической идентификации находят применение в различных сферах, начиная от финансовых учреждений и государственных органов до медицинских учреждений и транспортных систем. Благодаря своей высокой надежности и сложности подделки, биометрическая идентификация помогает обеспечить безопасность и удобство взаимодействия человека с различными системами.

Использование существующих учетных данных: эффективный способ обеспечения безопасности и удобства

В интересах упрощения и удобства использования системы, организации могут предлагать пользователям возможность использовать уже существующие учетные данные для входа в систему. Это означает, что пользователь может использовать свои данные из другой платформы или сервиса для аутентификации и авторизации в системе.

Этот метод идентификации позволяет упростить процесс входа в систему, не требуя создания нового аккаунта с новыми данными пользователя. Благодаря этому, пользователи могут избежать необходимости запоминать и управлять большим количеством учетных данных для разных систем. Вместо этого, они могут использовать уже привычные данные, которые уже используются в других сервисах.

Однако, несмотря на удобство использования доступных учетных данных, безопасность является одним из ключевых аспектов, которые должны быть учтены при реализации этого метода. Важно, чтобы система обеспечивала надежную защиту данных пользователя, а также обеспечивала конфиденциальность передаваемой информации. При выборе этого метода идентификации, необходимо убедиться, что используемая система предоставляет соответствующие механизмы безопасности.

Дополнительным преимуществом использования доступных учетных данных является то, что он способствует уменьшению количества создаваемых новых аккаунтов. Это помогает сократить количество ненужных данных и минимизировать риски возникновения дубликатов аккаунтов в системе.

Таким образом, использование доступных учетных данных предлагает оптимальное сочетание удобства для пользователей и надежности системы, что делает этот метод привлекательным вариантом для идентификации и авторизации в системе.

Безопасность и конфиденциальность при обеспечении безошибочной и скрытной идентификации

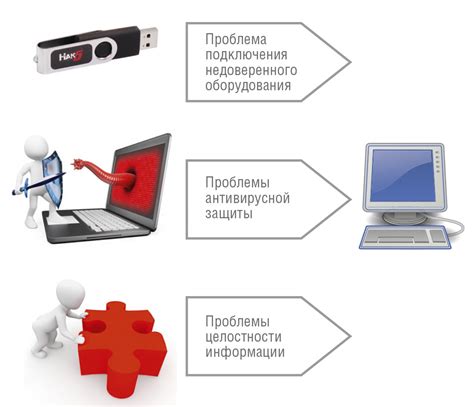

Надежность – основной принцип, который гарантирует защиту данных пользователя от ошибок и подделки. Системы идентификации должны быть надежными и не допускать возможности несанкционированного доступа.

Конфиденциальность – принцип, обеспечивающий сохранение личной информации пользователя в тайне и недоступности для посторонних лиц. Гарантируется шифрованием и защитой данных, а также контролем доступа к ним.

Аутентификация – принцип, позволяющий установить правильность данных, вводимых пользователем для проверки его личности. При этом необходимо предотвращать возможность подмены или подделки идентификационных данных.

Авторизация – принцип, определяющий права и доступ пользователя после его идентификации. Позволяет контролировать, какие операции может выполнить пользователь и какие ресурсы ему доступны.

Целостность – принцип, который обеспечивает неизменность данных пользователя и невозможность их искажения или модификации. Системы идентификации должны гарантировать целостность информации и предотвращать возможность незаметного ее изменения.

Отслеживаемость – принцип, который позволяет регистрировать и контролировать действия пользователя в системе идентификации. Позволяет выявлять и отслеживать возможные нарушения или несанкционированный доступ.

Сконфигурируемость – принцип, обеспечивающий возможность настройки системы идентификации в соответствии с конкретными требованиями безопасности и конфиденциальности. Должна быть возможность определить требуемые параметры и уровень защиты в зависимости от потребностей и рисков.

Обратная связь – принцип, который предусматривает информирование пользователя о процессе и результатах идентификации. Важно, чтобы пользователь получал информацию о важных событиях и совершаемых операциях, чтобы иметь возможность контролировать свою личность и информацию.

Понимание и применение этих принципов позволяет создать надежные, безошибочные и безопасные системы идентификации, предоставляющие пользователю комфорт и уверенность в защите его личных данных.

Технические методы и инструменты для установления личности в информационных системах: обзор

Модернизация цифрового мира ведет к возникновению новых вызовов и требует эффективных решений для обеспечения безопасности и защиты информации. При работе с информационными системами необходим механизм идентификации, который позволит установить личность пользователя или объекта, чтобы гарантировать доступ только авторизованным лицам.

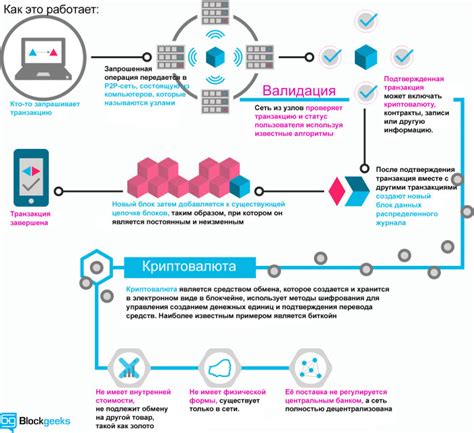

Технические методы и инструменты идентификации разнообразны и постоянно развиваются, чтобы удовлетворить растущие потребности в безопасности. Они включают в себя различные технологические решения, такие как биометрическая идентификация, аутентификация на основе знаний, токены и коды, криптографические методы и системы управления доступом.

Одним из наиболее широко распространенных технических методов идентификации является использование биометрических данных. Это включает в себя распознавание отпечатков пальцев, сканирование сетчатки глаза, распознавание лица, голоса и даже характеристик походки. Такие методы позволяют установить личность с высокой степенью точности, устраняя возможность мошенничества.

Другими методами идентификации являются аутентификация на основе знаний, где пользователь должен ввести уникальную информацию, такую как пароль, секретный код или ответ на секретный вопрос, и использование токенов и кодов, генерируемых специальными устройствами или программными приложениями. Это позволяет установить личность, основываясь на чем-то, что пользователь знает или имеет.

Криптографические методы также являются важным инструментом идентификации. Они включают использование цифровых сертификатов, подписей и шифрования, чтобы обеспечить аутентификацию и защиту данных от несанкционированного доступа или изменений. Криптографические методы позволяют установить надежность и обеспечить конфиденциальность взаимодействия пользователей с информационной системой.

| Метод идентификации | Описание |

|---|---|

| Биометрическая идентификация | Использование уникальных физиологических или поведенческих характеристик для установления личности. |

| Аутентификация на основе знаний | Использование секретной информации, такой как пароль или секретный код, для проверки личности пользователя. |

| Токены и коды | Генерация и использование уникальных значений для проверки идентификации пользователя. |

| Криптографические методы | Использование цифровых сертификатов, подписей и шифрования для обеспечения безопасности и аутентификации. |

Ключи доступа и токены: обеспечение безопасности в системе

Ключи доступа представляют собой уникальные комбинации символов или чисел, которые используются для проверки подлинности и авторизации. Их цель - обеспечить безопасность взаимодействия между пользователем и системой, исключая возможность несанкционированного доступа к ресурсам или данных.

Токены, в свою очередь, являются специальными строками или объектами, которые создаются после успешного прохождения аутентификации. В отличие от ключей доступа, токены обладают определенным временным сроком действия и могут быть ограничены по правам доступа. Они используются для установления сеанса связи между пользователем и системой, обеспечивая безопасный доступ к функциям и ресурсам.

Использование ключей доступа и токенов не только повышает безопасность системы, но и позволяет гибко управлять правами и полномочиями пользователей. Поскольку токены имеют возможность ограничивать доступ к определенным функциям или данных, система может эффективно контролировать и ограничивать действия пользователей в зависимости от их роли, уровня доверия или других параметров.

Важно отметить, что безопасность ключей доступа и токенов напрямую зависит от их генерации, хранения и передачи. В системе должны быть применены надежные алгоритмы шифрования и механизмы защиты, чтобы предотвратить возможность их подделки или утечки. Кроме того, система должна быть способна эффективно управлять ключами и токенами, включая их обновление, отзыв и удаление после окончания их срока действия или при необходимости.

Аутентификация с использованием электронных сертификатов

Аутентификация с использованием сертификатов представляет собой процесс подтверждения идентичности пользователя на основе электронных сертификатов. Электронный сертификат – это цифровой документ, выданный доверенным центром сертификации, который содержит информацию о пользователе и подписан цифровой подписью.

- В процессе аутентификации пользователь предоставляет свой электронный сертификат системе.

- Система проверяет подлинность сертификата, аутентифицирует пользователя и предоставляет ему доступ к ресурсам.

- Доверенный центр сертификации выполняет роль надежного посредника, подтверждая подлинность сертификата и гарантируя его достоверность.

- Аутентификация на основе сертификатов является эффективным методом, который позволяет идентифицировать пользователя с высоким уровнем точности и достоверности.

Использование аутентификации на основе сертификатов обеспечивает защиту от несанкционированного доступа и подделки идентичности. Этот метод широко применяется в различных сферах, таких как интернет-банкинг, электронная почта и другие сервисы, где требуется высокий уровень безопасности.

Одноразовые пароли и двухфакторная аутентификация

- Одноразовые пароли представляют собой случайно генерируемые комбинации символов, которые действительны только один раз и имеют ограниченное время действия. Использование одноразовых паролей позволяет дополнительно защитить учетные записи пользователей от несанкционированного доступа.

- Двухфакторная аутентификация - это процесс авторизации пользователя, который требует предоставления двух различных типов идентификационных данных. Обычно это сочетание знания (например, паролей) и владения (например, мобильного устройства с приложением для проверки подлинности или физического токена).

Оба эти метода эффективны в предотвращении несанкционированного доступа к учетным записям пользователей. Вместе они обеспечивают более надежный уровень безопасности, так как злоумышленникам становится гораздо сложнее подобрать нужные данные для входа в систему.

Вопрос-ответ

Что такое идентификация пользователя в системе?

Идентификация пользователя в системе - это процесс проверки и подтверждения личности пользователей при доступе к системе или ресурсу. В результате идентификации пользователь получает уникальный идентификатор, который позволяет системе определить, кто он такой и какие права доступа ему должны быть предоставлены.

Какие принципы лежат в основе идентификации пользователя в системе?

Основные принципы идентификации пользователя в системе включают уникальность, достоверность, конфиденциальность и безопасность. Уникальность означает, что каждый пользователь должен иметь уникальный идентификатор или логин для идентификации. Достоверность гарантирует, что система может проверить, что указанная личность пользователя является истинной. Конфиденциальность обеспечивает, что личные данные пользователя будут храниться и передаваться в зашифрованном виде. Безопасность означает, что система должна быть защищена от несанкционированного доступа и злоумышленников.

Какие методы используются для идентификации пользователя в системе?

Существует несколько методов идентификации пользователя в системе, включая: использование логина и пароля, биометрическую идентификацию (по отпечатку пальца, голосу, лицу и т.д.), применение одноразовых паролей (OTP), использование смарт-карт или токенов. Комбинированный подход, включающий использование нескольких методов, также может быть применен для повышения безопасности идентификации в системе.