С ростом развития технологий стало более сложным обеспечить безопасность в сети. В каждом из нас живет неутихающий стремительный мир, где информация становится все более важной. Но как обезопасить свою личность и наши данные от посягательств со стороны посторонних лиц?

Когда мы говорим о подлинной безопасности, первое, что приходит нам на ум, это защита наших учетных записей, особенно при использовании популярных платформ коммуникации, где личные чаты, фотографии и видео могут быть подвержены риску посторонней атаки.

В свете этого, сегодня мы рассмотрим одну из самых важных тем - безопасность в мессенджере Телеграм. Как защитить свою учетную запись? Как быть уверенным, что наша информация останется полностью конфиденциальной, несмотря на возможность доступа к нашему телефону?

Секретные способы получить доступ к чужому аккаунту в Телеграме без необходимости знать пароль

В данном разделе рассматриваются нетрадиционные методы, о которых мало кто знает, чтобы получить доступ к чужому аккаунту в Телеграме без знания пароля. Не требуется использование стандартных способов и инструкций, позволяющих получить доступ к аккаунту на чужом телефоне.

Для того чтобы вы смогли узнать доступ к чужому аккаунту в Телеграме без пароля, вам предстоит изучить и использовать скрытые функции и приемы, которые могут обойти стандартные методы безопасности. Это необычные техники, которые могут быть полезны в случаях, когда нет возможности узнать пароль, но хочется иметь доступ к чужому аккаунту в Телеграме.

| Секретный метод №1: | Воспользоваться программными уязвимостями. |

| Секретный метод №2: | Взломать электронную почту, связанную с аккаунтом. |

| Секретный метод №3: | Использовать социальную инженерию. |

| Секретный метод №4: | Использовать слабые стороны в защите аккаунта. |

| Секретный метод №5: | Выявить уязвимости в операционной системе телефона. |

Внимание: использование этих секретных методов может нарушать законы и правила этики. За незаконное использование таких приемов вы можете нести уголовную ответственность. Данный раздел предназначен только для ознакомления с возможными уязвимостями и методами получения доступа к аккаунту в Телеграме без пароля, а не для их использования.

Осознание целей и последствий: важность осознания своих действий

Возможность доступа к чужому аккаунту может соблазнить некоторых людей из-за различных причин – любопытства, нежелания доверять или просто желания контролировать других. Однако, стоит помнить, что это противоправное действие, нарушает частную жизнь и может привести к серьезным последствиям как для нарушителя, так и для его жертвы.

Осознание целей – это ключевой момент перед попыткой получить доступ к чужому аккаунту. Задумайтесь, почему вы хотите получить пароль? Какой конкретной информации вы хотите достичь? Представьте себя на месте того, кому принадлежит аккаунт - неизвестное вмешательство в чужую приватную сферу может вызвать разочарование, недоверие и нарушить отношения с другим человеком.

Последствия такого неправомерного действия не ограничиваются только эмоциональным состоянием. Незаконный доступ к чужому аккаунту может повлечь за собой юридические последствия, так как нарушает право на частную жизнь и конфиденциальность. За такие действия предусмотрены наказания в виде денежных штрафов и даже лишения свободы.

Помимо юридических последствий, стоит также учитывать этическую сторону этого вопроса. Чужие переписки и данные являются личной информацией, которая должна оставаться конфиденциальной. Нарушение приватности другого человека может негативно сказаться не только на отношениях, но и на собственной репутации.

Итак, перед попыткой получить пароль от Telegram аккаунта на чужом телефоне, стоит задуматься об осознании целей и последствий. Уважение к приватной жизни других и соблюдение этики в онлайн-мире - важные аспекты, которые должны быть присутствовать в каждом из нас.

Использование программ-шпионов для получения несанкционированного доступа к личной информации

Существует ряд программ-шпионов, которые предназначены для обхода и взлома паролей пользователей Телеграм на чужих устройствах. Эти инструменты позволяют несанкционированно получать доступ к личным сообщениям, контактам, медиафайлам и другой приватной информации без ведома и согласия владельца телефона.

Такие программы, работающие в режиме невидимки, устанавливаются на целевое устройство и захватывают все вводимые пароли, сохраняя их в зашифрованном виде. После этого данные могут быть переданы злоумышленнику, который затем может войти в аккаунт Телеграм и получить полный доступ к личной переписке пользователя.

- Программы-шпионы предлагают широкий спектр функций, которые позволяют исполнителю получить информацию о времени и дате отправления сообщений, контактных данных, истории посещений и прочих действий пользователя в мессенджере.

- Такие продукты могут использоваться с различными целями, как правовыми, так и незаконными - от контроля за действиями подростков до организации кибератак и кражи личной информации.

- Однако следует отметить, что использование программ-шпионов для взлома пароля на чужом устройстве является незаконным и нарушает права человека на приватность и конфиденциальность своих личных данных. Такие действия могут привести к юридическим последствиям для лица, осуществляющего такой взлом.

В результате, необходимо быть осторожными с применением таких программ и учитывать их незаконный и морально неэтичный характер. Рекомендуется доверять свою информацию только официальным и надежным источникам, и предпринимать все необходимые меры для защиты личной информации и конфиденциальности при использовании интернет-сервисов и мессенджеров.

Перехват и подбор пароля через Wi-Fi соединение

В данном разделе мы рассмотрим методы, связанные с получением доступа к паролю через уязвимости в Wi-Fi соединении. Важно отметить, что эти действия могут быть незаконными и нарушать частную жизнь и безопасность других людей. Поэтому мы настоятельно рекомендуем использовать эти знания с осторожностью, и только при наличии взаимного согласия всех заинтересованных сторон.

1. Разделение Wi-Fi сети.

Одним из способов перехвата пароля является создание поддельной Wi-Fi сети, которую жертва может случайно подключиться. Вы можете использовать программное обеспечение, специально разработанное для этой цели, чтобы создать точку доступа с тем же именем и паролем, что и у реальной сети. Когда жертва подключается к вашей сети, все ее передаваемые данные могут быть перехвачены, включая пароли и логины.

2. Атака посредника.

Другим способом перехвата пароля является атака посредника (Man-in-the-Middle). В этом случае злоумышленник прокладывает путь между жертвой и точкой доступа Wi-Fi, и вся информация, передаваемая между ними, проходит через его систему. Злоумышленник может перехватывать все данные, включая пароли, логины, сообщения и другую конфиденциальную информацию.

3. Брутфорс атака.

Еще одним способом подбора пароля является брутфорс атака. В результате этой атаки злоумышленник перебирает множество возможных комбинаций символов, пытаясь угадать пароль. Чем сложнее пароль, тем больше времени требуется на взлом. Однако, с использованием мощных вычислительных ресурсов, реализация данной атаки становится более эффективной.

Настоятельно рекомендуется использовать сильные пароли и тщательно следить за безопасностью своей Wi-Fi сети. В случае подозрений на взлом, рекомендуется немедленно обратиться к квалифицированным специалистам по информационной безопасности.

Учтите, что несанкционированный доступ к паролям и конфиденциальной информации может привести к юридическим последствиям. Будьте ответственными и действуйте в соответствии с законодательством вашей страны.

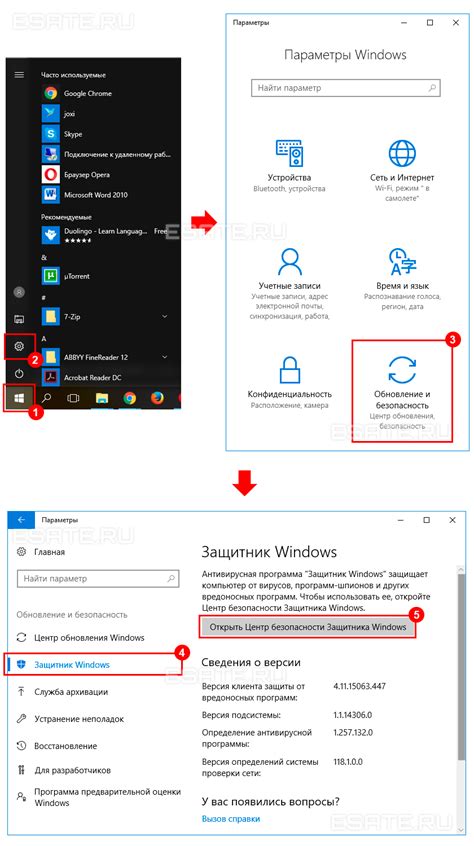

Проверка операционной системы на наличие уязвимостей: защита от возможных атак

В данном разделе мы рассмотрим важность проверки операционной системы на наличие уязвимостей и поиск способов защиты от возможных атак. Уязвимости в операционной системе могут представлять потенциальные риски безопасности, которые могут быть использованы злоумышленниками для несанкционированного доступа или атак на систему.

Проверка на наличие уязвимостей

Перед тем, как приступить к проверке операционной системы на наличие уязвимостей, важно понимать, что такая проверка должна быть проведена с согласия владельца системы и в соответствии с действующим законодательством.

Существует несколько способов произвести анализ системы на наличие уязвимостей. Одним из путей является использование специализированного программного обеспечения, автоматически сканирующего систему и выявляющего уязвимости. Другой способ – проведение ручного анализа системы, основанный на знаниях и опыте специалиста в области информационной безопасности.

Защита от возможных атак

После выявления уязвимостей в операционной системе, необходимо принять меры по их устранению или минимизации потенциального вреда. Это может включать в себя обновление программного обеспечения до последней версии, установку обновлений безопасности, обеспечение доступа к системе только авторизованным пользователям с использованием сильных паролей и использование многофакторной аутентификации, а также регулярное мониторинг системы на наличие новых уязвимостей и вредоносных программ.

Важно отметить, что проверка операционной системы на уязвимости и применение мер по обеспечению безопасности являются непрерывными процессами. Злоумышленники постоянно обновляют свои методы атак, поэтому владельцы систем должны быть готовы к регулярным проверкам и обновлениям для обеспечения максимальной защиты своей инфраструктуры.

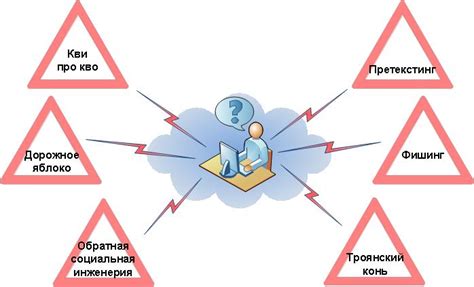

Спам-атаки и методы социальной инженерии: опасности в сети

Одним из главных инструментов в этой схеме является соблазн пользователей на предоставление своих логинов, паролей и других важных данных. Злоумышленники могут использовать ослабленные пароли, акции со стороны провайдеров или представлять себя в качестве достоверных источников, чтобы убедить пользователей раскрыть свои данные.

Среди популярных спам-атак можно выделить такие методы, как фишинг, смс-подписки, вредоносные ссылки и многое другое. Фишинг – это отправка фальшивых писем или сообщений, которые выдают себя за официальные уведомления от банков, соцсетей или других организаций, с целью выманить конфиденциальную информацию у пользователей.

Другим распространенным методом является предложение смс-подписок на выгодные услуги, при наличии скрытых платежей, которые пользователи обнаруживают только после получения счетов. Это обман, который может привести к несанкционированным списаниям с банковских счетов.

Вредоносные ссылки – еще один распространенный инструмент злоумышленников. Они могут быть скрытные в письмах, спам-сообщениях или даже на видеороликах. Пользователи, переходя по этим ссылкам, могут стать жертвами вредоносного программного обеспечения, такого как вирусы, трояны и шпионское ПО.

Чтобы обезопасить себя от таких атак, важно быть осторожным и бдительным в сети. Не отвечайте на подозрительные письма, не предоставляйте свои данные без проверки достоверности и избегайте перехода по подозрительным ссылкам. Берегите свою информацию и будьте готовым к новым способам атак, которые постоянно совершенствуются злоумышленниками.

Быстрый доступ к паролю с использованием специализированного программного обеспечения

Этот раздел предоставляет информацию о возможности быстрого доступа к паролю без необходимости использования сложных методов и инструкций. Для этой цели существует специализированное программное обеспечение, которое обладает возможностью взламывать пароли Telegram и получать доступ к аккаунтам на чужих телефонах.

Программное обеспечение для взлома

Для взлома паролей Telegram на чужих телефонах существуют различные программы, которые предоставляют быстрый доступ к личной информации. Эти специализированные инструменты разработаны с использованием передовых методов и алгоритмов, позволяющих обойти системную защиту и получить доступ к паролю.

Примечание: Обратите внимание, что несанкционированный доступ к чужому аккаунту является противозаконным и нарушает право на конфиденциальность. Данный раздел представлен исключительно в информационных целях.

Меры предосторожности и правовые аспекты взлома информации

В данном разделе мы обсудим важность принятия мер предосторожности и ознакомимся с основными законодательными аспектами, связанными с доступом к чужой информации.

Сохранение безопасности данных является приоритетом для каждого пользователя в современном цифровом мире. Взлом данных, несанкционированный доступ к информации и кража конфиденциальности являются серьезными преступлениями и могут иметь серьезные последствия согласно действующему законодательству. Поэтому важно быть осведомленным о нормах и правилах, которые регулируют такие случаи.

Первым шагом в обеспечении безопасности данных является соблюдение мер предосторожности при использовании цифровых устройств и онлайн-сервисов. Пользователям рекомендуется использовать надежные пароли, включающие разнообразные символы и цифры. Также полезно включить двухфакторную аутентификацию, чтобы усилить защиту аккаунта от несанкционированного доступа.

В случае, если по каким-либо причинам взлом данных становится необходимостью, необходимо осознавать, что это может нарушать законы о защите информации, приватности и негласного доступа. Установленные в каждой юрисдикции нормы могут отличаться, но, в целом, взлом чужих данных является преступлением, наказуемым по закону.

Законодательство и нормы охраны информации предусматривают защиту прав и интересов пользователей, а также предписывают наказание для тех, кто нарушает эти правила. Существуют специализированные специалисты и органы правопорядка, которые занимаются расследованием и преследованием случаев незаконного доступа к информации.

Вопрос-ответ

Можно ли найти пароль от Телеграм на чужом телефоне?

Нет, нельзя. Пароль от Телеграма является личной информацией, защищенной шифрованием, и его невозможно выяснить без согласия владельца аккаунта.

Каким образом можно получить доступ к чужому аккаунту в Телеграме?

Получение доступа к чужому аккаунту в Телеграме без согласия владельца является незаконной и неправомерной деятельностью. Настоятельно рекомендуется соблюдать законы и этические нормы при использовании интернет-сервисов, включая Телеграм.

Я потерял пароль от своего аккаунта в Телеграме. Что мне делать?

Если вы потеряли пароль от своего аккаунта в Телеграме, то вам следует восстановить его через функцию "Забыли пароль?" на странице входа. Следуйте инструкциям, которые будут предложены вам на этой странице, и вы сможете восстановить доступ к своему аккаунту.

Можно ли взломать аккаунт в Телеграме с помощью специальных программ или приложений?

Нет, взлом аккаунта в Телеграме с помощью специальных программ или приложений является невозможным. Телеграм обладает высоким уровнем безопасности и шифрования, что делает его практически неприступным для несанкционированного доступа.

Как можно защитить свой аккаунт в Телеграме от несанкционированного доступа?

Для защиты своего аккаунта в Телеграме от несанкционированного доступа рекомендуется использовать сложные пароли, активировать двухфакторную аутентификацию, не раскрывать пароли третьим лицам, а также обновлять приложение до последней версии, чтобы избежать уязвимостей.